Fraudes a la orden del día: El Phising

Hola amigos,

Iniciamos hoy la actividad en nuestro blog desde el cual intentaremos hacer llegar a todos nuestros clientes y seguidores informaciones que consideremos de interés.

Queremos que este primer post pueda ayudar a prevenir en cierta medida la oleada de fraudes que se producen valiéndose de las tecnologías y sobre todo de las vulnerabilidades y facilidades que los ciberdelincuentes encuentran en el día a día a través de la red y por las sombras legales existentes.

Hay que empezar por reconocer y advertir que hoy por hoy es relativamente fácil delinquir en la red y que suele salir bastante barato por no decir impune. El ciberdelincuente se aprovecha de legislaciones no preparadas para todo lo que llega, así como todas las trabas burocráticas y legales que se encuentran en la persecución de los delitos informáticos. La globalización en la red es un hecho irrebatible y perseguir en un espacio sin fronteras a delincuentes con legislaciones locales suele acabar siendo una labor infructuosa. Por ello la primera medida que hay que tomar siempre es la prevención y la precaución por parte del usuario.

PHISING

En esta entrada vamos a centrarnos en los intentos de fraude que nos suelen llegar vía correo electrónico. La mayoría de ellos pretenden obtener datos de nuestra organización o personales con los que luego ejecutar el verdadero fraude. El Phising consiste básicamente en simular correos electrónicos de entidades conocidas y solventes que nos reclamen verificar nuestras credenciales de cuentas de e-mail o bancarias, PIN de seguridad de entidades, etc. El gran problema que padeceremos es que los intentos con esta técnica cada vez se hacen mejor y cuesta más diferenciar un correo legítimo de uno que no lo es. Si le añadimos el ritmo de vida que llevamos en lo cotidiano, las prisas en el trabajo, en la vida personal, el estrés… acabamos por ‘morder el anzuelo’ y luego vienen los lamentos y la ansiedad y prisas en la búsqueda de soluciones. Por desgracia, una vez comprometidas nuestras contraseñas, no hay solución de vuelta atrás y solo queda cambiar todas las que hayan podido quedar expuestas a la mayor brevedad posible.

Todo suele empezar en esta técnica del Phising por un correo electrónico aparentemente inofensivo. Puede ser de una compañía de logística sobre un envío que seguramente no esperamos, o quizá por mera casualidad sí, de un organismo oficial como la Agencia Tributaria que tiene una notificación sin entregar, de nuestro banco o de nuestro proveedor que internet que nos pide verificar por seguridad nuestra contraseña. Ahí puede empezar nuestro calvario si no somos prudentes.

Y es que la clave de todo como vamos a intentar mostrar es la prudencia y el desconfiar de mensajes o correos que no esperemos. Lo vamos a ver con un ejemplo.

Un proveedor de internet nos manda un correo y nos dice que van a implementar mejoras de seguridad para lo que nos pide que hagamos clic en algunos enlaces. Casi con toda probabilidad en ese enlace nos pidan verificar nuestra contraseña de correo para no perder lo que haya en nuestras bandejas, por seguridad o cualquier motivo que pueda parecer legítimo en un primer momento.

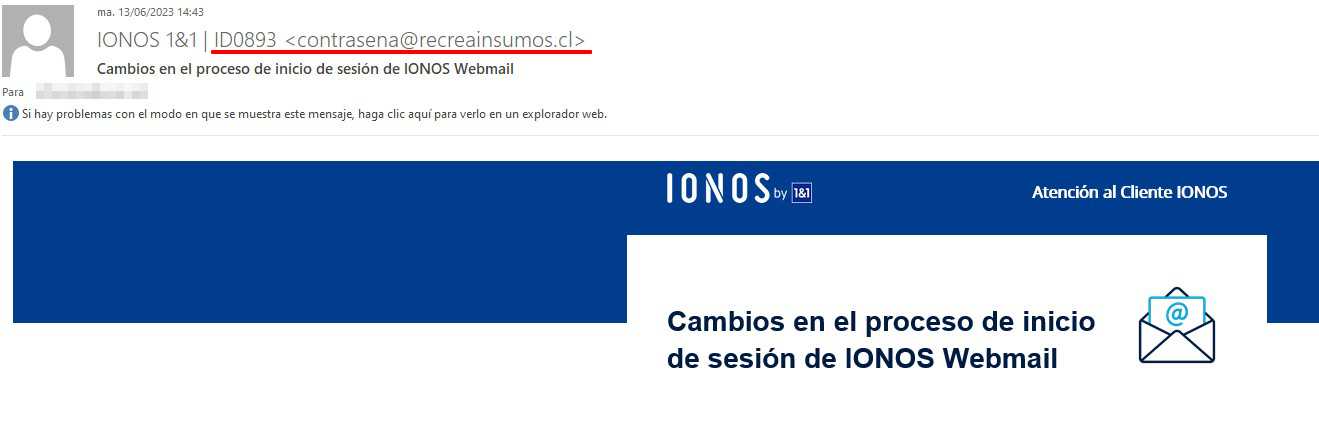

Un mail aparentemente de una compañía como IONOS (toda la parte gráfica así lo hace parecer) pero que si observamos la dirección de correo del remitente es una cuenta que no pertenece al dominio de ionos ni nada parecido. Esto ya nos tiene que poner en alerta. Siempre es vital analizar ante cualquier duda la dirección de correo electrónico de la que nos llega el correo y ver si es coherente con lo esperado.

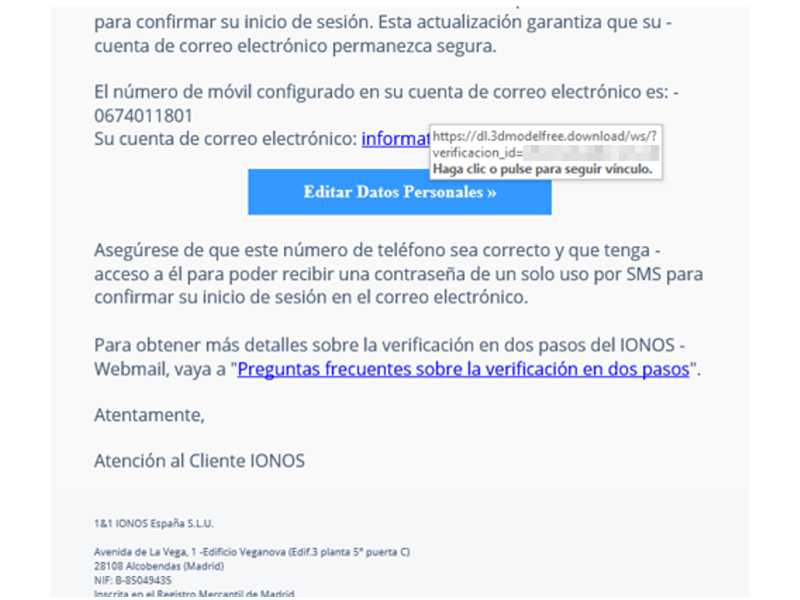

En los correos de Phising nos van a pedir introducir nuestros datos como contraseñas o PIN y lo pueden hacer bien en un formulario directo, bien llevándonos a páginas que simulan ser legítimas pero que son fraude. NUNCA deberíamos de introducir las contraseñas o PIN en ningún formulario on-line. Cuando se nos pide hacer clic en algún enlace o URL podemos comprobar el sitio de destino antes de pulsar solo con situar el cursor del ratón sobre el hipervínculo o botón que nos sugiere el correo.

En la imagen se ve el destino al que iría un clic en el botón de «Editar Datos Personales» y se observa que tampoco es una URL relacionada con el supuesto remitente legítimo del correo.

También a veces el clic que nos piden no nos lleva a un archivo que se descarga y se ejecuta, instalando un código malicioso que puede hacerse con el control de nuestro equipo solo con haber hecho clic en el enlace. Es muy importante tener antivirus actualizado y acorde con la infraestructura de nuestra organización.

Se están dando infinidad de casos en que se suplanta la identidad simulando ser el proveedor de internet, la agencia tributaria, empresas de transporte y entidades bancarias. Siempre hay que ser precavido, nunca hay que facilitar las contraseñas si no se está al 100% seguro y siempre hay que actuar con precaución observando esas pautas que acabamos de comentar con este caso práctico y real.

- Analizar bien el correo o SMS antes de pulsar ningún enlace ni introducir ningún dato.

- Pensar si es un correo esperado o no (notificaciones que se pueden esperar, avisos de pedidos que se han realizado, etc.)

- Analizar bien la dirección de correo del remitente aunque el nombre parezca lícito. La cuenta de correo es la que no se puede enmascarar, no así el nombre del remitente.

- Verificar situando el cursor del ratón sobre los enlaces o botones el destino de un hipotético clic con el ratón y ver su tiene algún sentido lógico.

- Siempre ante la menor duda consultar telefónicamente con el supuesto remitente.

Y recordad que siempre es preferible pecar de precavido. Estamos a vuestra disposición con nuestros servicios de informática profesional para ayudaros en estos y otros casos que se puedan dar. No dudéis en consultarnos. Disponemos de contratos de mantenimiento que incluyen soporte técnico, almacenamiento en la nube y antivirus desde 18€/mes/equipo.

Un saludo.

Próxima entrega: Ataques ‘man in the middle’

No hay comentarios